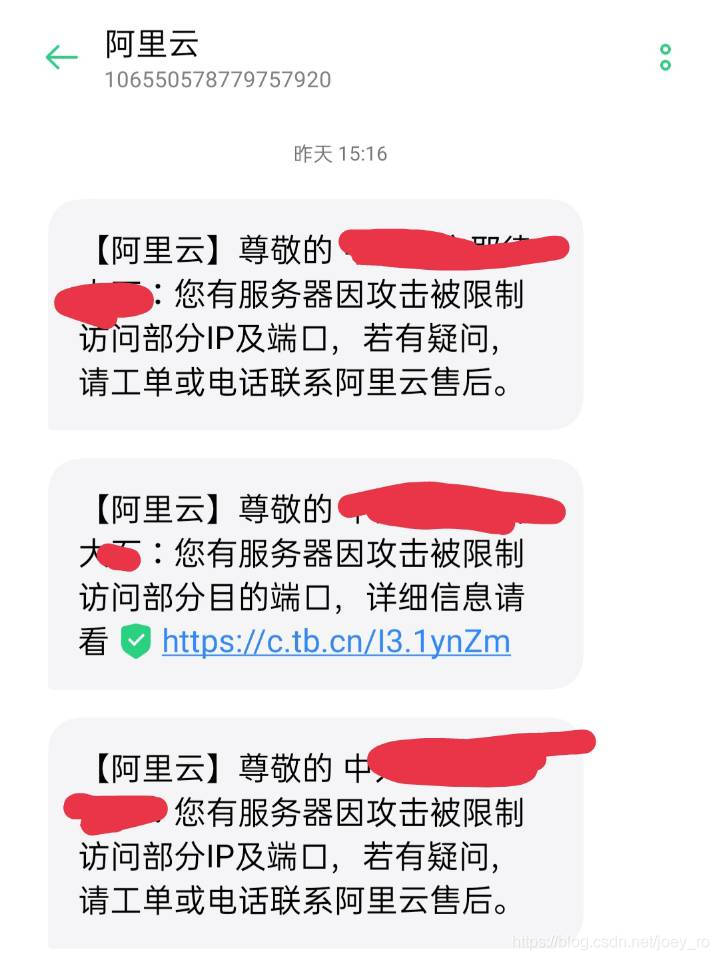

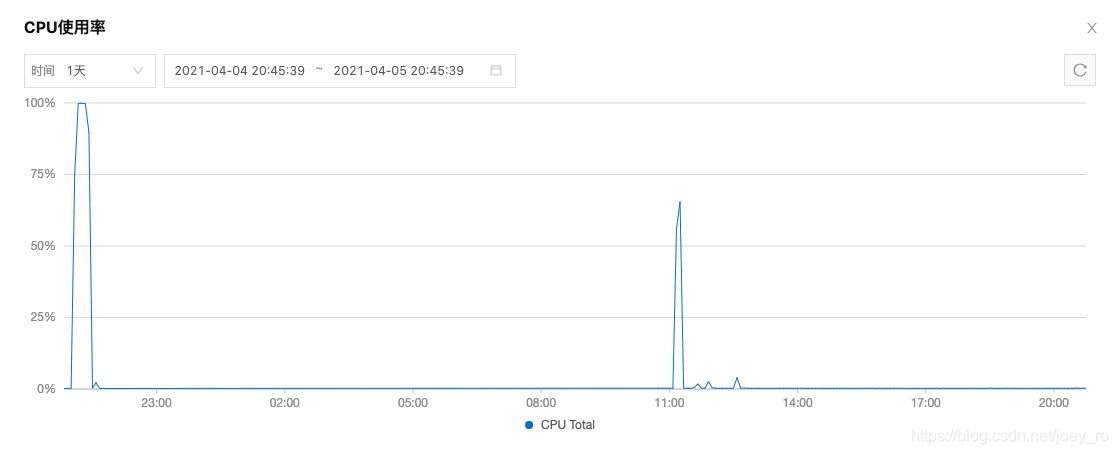

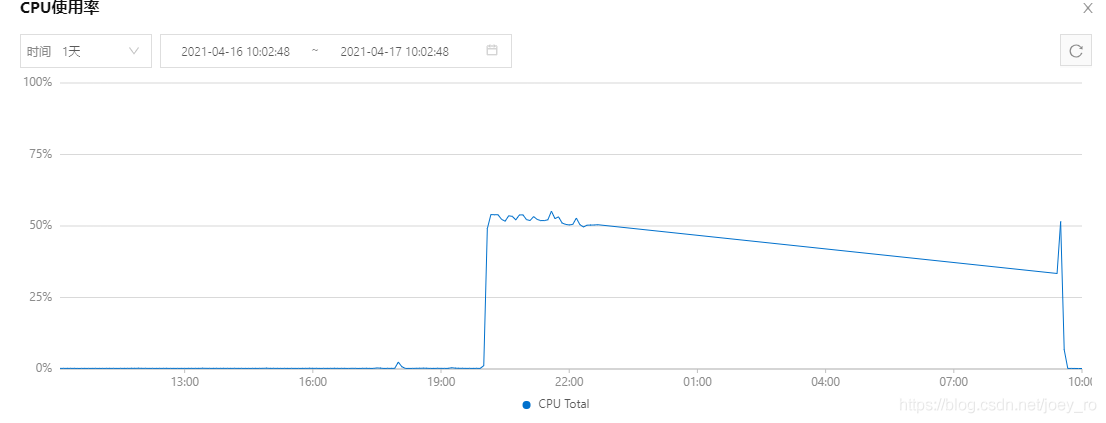

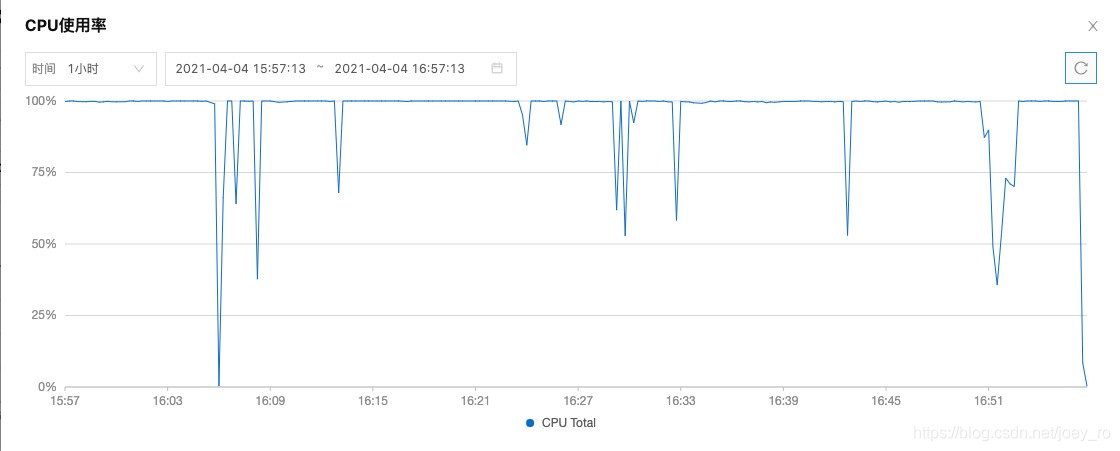

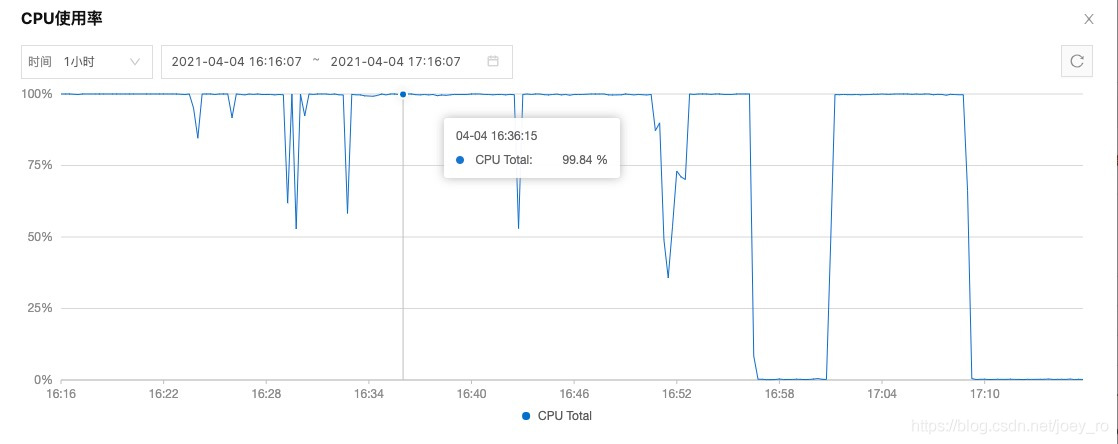

最近阿里云服务器一直提醒我服务器收到了病毒攻击,cpu的占有率甚至达到了100%

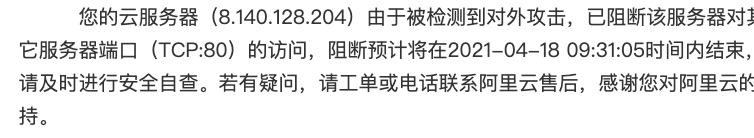

阿里云也给我狂发消息:

因攻击我不可能写程序攻击别人的服务器啊,一定是中病毒了!!!

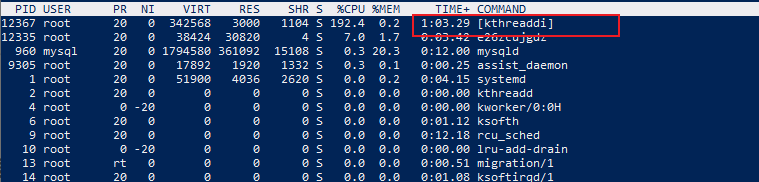

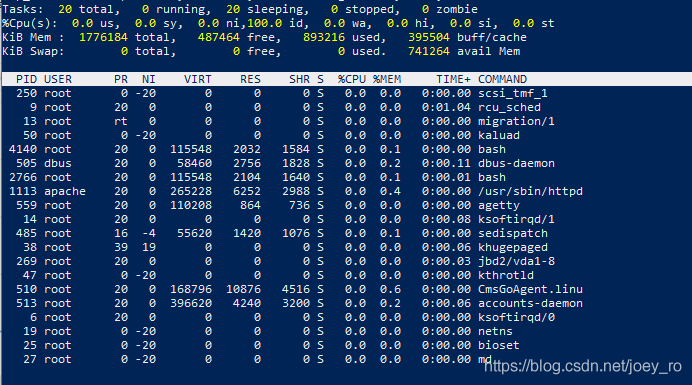

1.查找病毒进程:

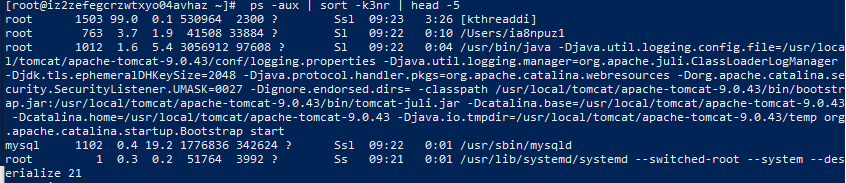

ps -aux | sort -k3nr | head -5

或者

top

发现病毒:

原来是一个挖矿病毒,最近由于比特币的疯涨,可能带动了其他挖矿病毒的产生,这个病毒不仅能疯狂占据cpu资源而且还能通过服务器的端口攻击其他服务器,十分恶毒!!!

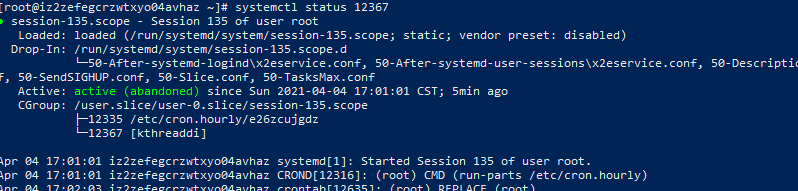

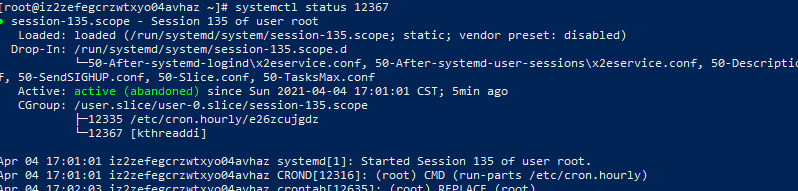

2.查看它的守护进程

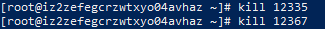

杀死进程后,进程有立马重启,所以该进程一定存在守护进程!

systemctl status 12367

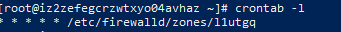

3.查看自启动文件

crontab -l

crontab -e

删除所有内容;

4.杀死病毒进程和守护进程

5.后续

——————————————————————————————

第二天,病毒果然反复了

解决方法,在上面的基础上,观察守护进程

发现他的启动文件是/run/systemd/system下的文件,该文件不是我创建的直接全部删除!

还有/etc/cron.hourly下的文件全部删除,包括dayly,weekly,monthly下的文件全部删除!

在阿里云的安全组规则中,将进入服务器的22端口的主机IP设为一个,自己的电脑这样安全!、

ok,世界终于清静了!

————————————————————————————————————

2021.4.17 10.08

hello我又来了,昨天又收到了阿里云的短信和邮件:

顿感不妙,果然是服务器又被攻击了,

进入命令行输入top,发现一切正常:

说明病毒这次能够在top中隐藏,输入

ps -aux | sort -k3nr | head -5

发现是我们的老朋友–Kthreaddi病毒

按上面的操作进行杀毒;

但是既然病毒能够复发说明只是用以上的方法一定会再复发,于是将几个重要的文件夹设为只可读:

chmod -R 400 /var/spool/cron

将自启动文件的目录设为只可读;

chmod -R 400 /run/systemd/system

把常见的病毒载体文件设为只可读;

同时观察阿里云发送的邮件,既然我的服务器通过封禁的端口攻击别人说明,黑客就是通过这些端口攻击的我,于是在安全组里将这些端口设为自己的电脑可入。

端口:

- 80

- 8088

- 8080

- 3128

- 135

- 139

- 3389

- 22

ok,世界再次清净了

网站快照劫持代码-快照删除-黑帽SEO

网站快照劫持代码-快照删除-黑帽SEO

评论前必须登录!

注册